Comment Pirater Un Téléphone Pour Voir Les Messages – Dans cet article, nous allons explorer les techniques utilisées pour pirater un téléphone et accéder aux messages. Nous aborderons les méthodes d’ingénierie sociale, l’exploitation des vulnérabilités, les attaques par force brute, les logiciels malveillants et les chevaux de Troie, ainsi que les techniques de surveillance légale.

Nous fournirons des informations détaillées sur la façon dont ces techniques fonctionnent, les outils et techniques utilisés pour les mettre en œuvre, et les mesures de sécurité pour les atténuer. Nous discuterons également des implications juridiques et éthiques du piratage de téléphone.

Techniques d’ingénierie sociale

L’ingénierie sociale est un ensemble de techniques utilisées pour manipuler les gens afin qu’ils divulguent des informations confidentielles ou effectuent des actions contre leur gré.

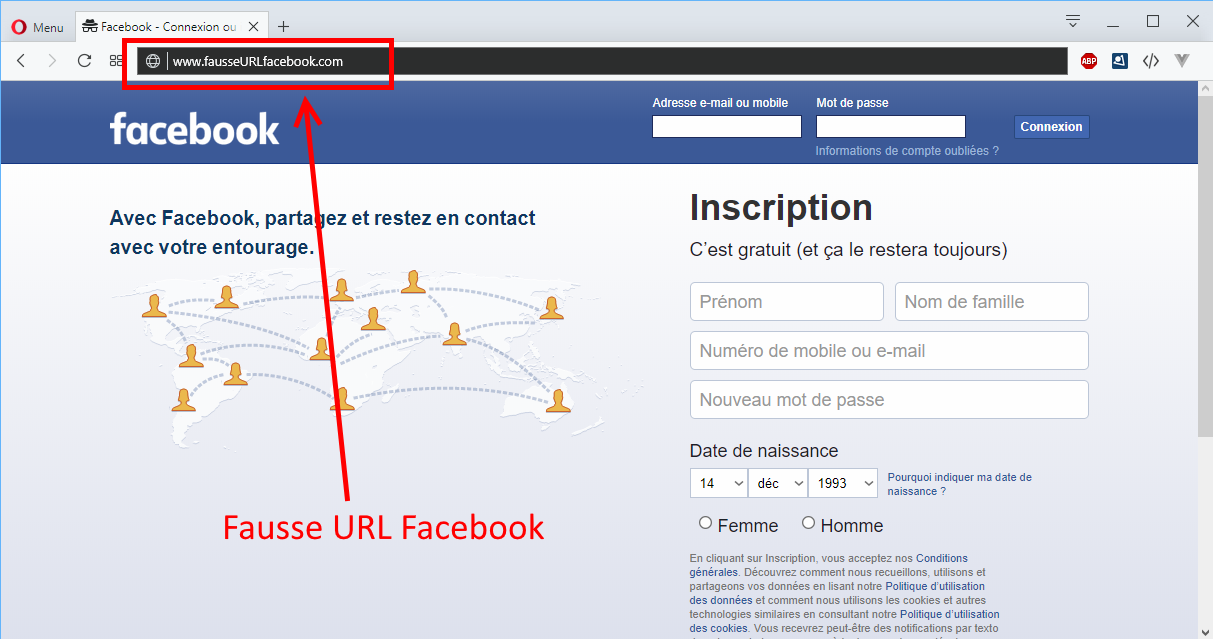

L’hameçonnage est une forme courante d’ingénierie sociale qui utilise des messages électroniques ou des sites Web frauduleux pour inciter les gens à divulguer leurs informations d’identification ou leurs données financières.

Types d’hameçonnage

- Hameçonnage par e-mail :Les messages d’hameçonnage par e-mail semblent provenir d’organisations légitimes, mais ils contiennent des liens ou des pièces jointes malveillants.

- Hameçonnage par SMS :Les messages d’hameçonnage par SMS (également appelés “smishing”) sont envoyés sur des téléphones portables et contiennent des liens ou des numéros de téléphone malveillants.

- Hameçonnage vocal :Les messages d’hameçonnage vocal (également appelés “vishing”) sont des appels téléphoniques frauduleux qui incitent les gens à divulguer des informations personnelles ou financières.

Comment éviter les escroqueries d’hameçonnage

- Soyez prudent avec les messages provenant d’expéditeurs inconnus :Ne cliquez pas sur les liens ou n’ouvrez pas les pièces jointes de messages provenant de personnes ou d’organisations que vous ne connaissez pas.

- Survolez les liens avant de cliquer :Lorsque vous survolez un lien, le véritable URL de destination doit apparaître dans la barre d’état de votre navigateur.

- Vérifiez l’URL du site Web :Assurez-vous que le site Web que vous visitez est légitime en vérifiant l’URL. Les sites Web d’hameçonnage utilisent souvent des URL similaires à celles des sites Web légitimes.

- Faites attention aux fautes de grammaire et d’orthographe :Les messages d’hameçonnage contiennent souvent des fautes de grammaire et d’orthographe.

- Ne divulguez jamais d’informations personnelles ou financières :Les organisations légitimes ne vous demanderont jamais de divulguer vos informations personnelles ou financières par e-mail ou par téléphone.

Exploitation des vulnérabilités

Les systèmes d’exploitation mobiles, comme Android et iOS, présentent des vulnérabilités qui peuvent être exploitées par les pirates pour accéder aux téléphones.

Ces vulnérabilités peuvent résulter de bogues dans le logiciel, de mauvaises configurations ou de faiblesses dans les protocoles de communication.

Identifier les vulnérabilités courantes

- Les vulnérabilités de dépassement de mémoire

- Les vulnérabilités d’injection de code

- Les vulnérabilités d’élévation de privilèges

Ces vulnérabilités peuvent permettre aux pirates d’exécuter du code arbitraire sur le téléphone, d’accéder à des données sensibles ou de prendre le contrôle de l’appareil.

Décrire les méthodes utilisées pour exploiter ces vulnérabilités

Les pirates utilisent diverses méthodes pour exploiter ces vulnérabilités, notamment:

- Les attaques par force brute

- Les attaques par débordement de mémoire

- Les attaques par injection de code

Ces méthodes permettent aux pirates de contourner les mesures de sécurité et d’accéder au téléphone.

Discuter des mesures de sécurité pour atténuer les risques d’exploitation

Les utilisateurs peuvent prendre plusieurs mesures pour atténuer les risques d’exploitation, notamment:

- Installer les mises à jour de sécurité régulièrement

- Utiliser un antivirus et un pare-feu

- Éviter de télécharger des applications à partir de sources inconnues

Ces mesures peuvent aider à protéger les téléphones contre les attaques d’exploitation.

Attaques par force brute

Les attaques par force brute consistent à essayer un grand nombre de combinaisons de mots de passe ou de codes PIN jusqu’à trouver la bonne. Ces attaques sont souvent automatisées à l’aide d’outils qui génèrent et testent des combinaisons à un rythme rapide.

Outils et techniques

Les outils d’attaque par force brute sont largement disponibles sur Internet. Certains des outils les plus courants incluent :

- John the Ripper

- Hashcat

- Hydra

Ces outils peuvent être utilisés pour attaquer des mots de passe stockés dans des fichiers hachés, des bases de données ou des serveurs distants.

Contre-mesures

Il existe plusieurs contre-mesures qui peuvent être mises en œuvre pour empêcher les attaques par force brute :

- Utiliser des mots de passe forts et complexes.

- Activer l’authentification à deux facteurs.

- Limiter le nombre de tentatives de connexion infructueuses.

- Utiliser des algorithmes de hachage forts pour stocker les mots de passe.

Logiciels malveillants et chevaux de Troie: Comment Pirater Un Téléphone Pour Voir Les Messages

Les logiciels malveillants et les chevaux de Troie sont des types de logiciels conçus pour nuire aux systèmes informatiques ou voler des données. Ils peuvent être utilisés pour pirater les téléphones et accéder aux messages, aux contacts et à d’autres informations sensibles.Les

logiciels malveillants se propagent généralement par le biais de pièces jointes à des courriels, de sites Web malveillants ou de téléchargements infectés. Une fois installés sur un téléphone, ils peuvent collecter des données, installer d’autres logiciels malveillants ou contrôler le téléphone à distance.Les

chevaux de Troie sont des programmes malveillants qui se déguisent en logiciels légitimes. Ils incitent les utilisateurs à les installer en leur promettant des fonctionnalités ou des avantages. Une fois installés, ils ouvrent une porte dérobée permettant aux attaquants d’accéder au téléphone et de voler des données.

Détection et suppression des logiciels malveillants et des chevaux de Troie

Il est important de détecter et de supprimer les logiciels malveillants et les chevaux de Troie dès que possible pour protéger votre téléphone et vos données. Voici quelques conseils pour vous aider :

- Utilisez un logiciel antivirus réputé et maintenez-le à jour.

- Soyez prudent lorsque vous ouvrez des pièces jointes à des courriels ou que vous téléchargez des fichiers depuis Internet.

- Faites attention aux applications que vous installez sur votre téléphone et lisez attentivement les autorisations qu’elles demandent.

- Si vous pensez que votre téléphone a été infecté par un logiciel malveillant ou un cheval de Troie, effectuez une analyse avec un logiciel antivirus et supprimez tous les fichiers ou applications infectés.

Techniques de surveillance légale

La surveillance légale désigne l’utilisation de moyens légaux par les forces de l’ordre pour accéder aux téléphones et collecter des informations. Cette pratique est encadrée par des lois et réglementations strictes visant à protéger la vie privée des citoyens.

Ordres de perquisition

Les forces de l’ordre peuvent obtenir un ordre de perquisition auprès d’un tribunal pour saisir et examiner un téléphone dans le cadre d’une enquête criminelle. L’ordre doit spécifier les éléments précis qui peuvent être saisis et doit être basé sur des motifs raisonnables.

Mandats de surveillance, Comment Pirater Un Téléphone Pour Voir Les Messages

Les mandats de surveillance autorisent les forces de l’ordre à intercepter et enregistrer les communications téléphoniques en temps réel. Ces mandats doivent également être obtenus auprès d’un tribunal et doivent être fondés sur des motifs raisonnables de croire qu’un crime est en train d’être commis ou est sur le point de l’être.

Protections juridiques

Les citoyens ont des protections juridiques contre la surveillance illégale. La Constitution interdit les fouilles et saisies déraisonnables, et les forces de l’ordre doivent respecter ces droits. De plus, les tribunaux ont statué que les mandats de surveillance doivent être précis et fondés sur des motifs raisonnables.

En conclusion, pirater un téléphone est une tâche complexe qui nécessite des connaissances techniques et une compréhension approfondie des systèmes de sécurité mobiles. Il est important de noter que le piratage de téléphone est illégal dans la plupart des juridictions et peut avoir de graves conséquences.

Si vous êtes préoccupé par la sécurité de votre téléphone, il est essentiel de prendre des mesures pour vous protéger contre les attaques de piratage. Utilisez des mots de passe forts, installez des logiciels antivirus et soyez prudent lorsque vous cliquez sur des liens ou ouvrez des pièces jointes provenant de sources inconnues.